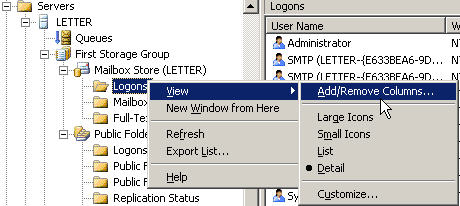

Exchange 2000 ve 2003 de enson oturum açma ve kapatma tarihlerini görmek için Exchange System Manager dan, Mailbox Store –> Storage Group | Mailbox Store | Logons kısmından görebiliyorduk.

Default’ta 1. User name 2. Windows 2000 Account 3. Logon Time 4. Last Access Time 5. Client Version türleri gözüküyordu. Ancak Client IP Adresi gözükmezdi. Exchange 2003 kullanıcıları için bunu aşağıdan ekleyebilirsiniz.

Add/Remove Columns… a tıklayarak Client IP Adress i getirebiliriz.

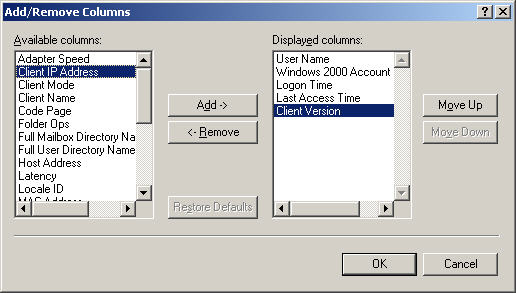

Client IP Adress i soldan görüp Add e tıklayarak sağa getiriyor ve OK diyoruz.

Aslında konuda Exchange 2007 de bu işlem nasıl yapılır yazıyor. Ama ben 2003 ve 2007 arasında ki farkıda göstermek istedim.

Exchange Server 2007 de ise artık yönetim konsolundan bu işlemi yapamıyoruz. Bunun nedenini tahmin etmek çok zor olmasa gerek. Bu ayrıntıları Exchange Server, posta kutusu veritabanını sorgulayarak alır. Posta kutusu ve veritabanına bağlı olarak seçtiğimiz işlemi filtrelemek, farklı organizasyonlar için yapılan sorgular exchange 2003 de ESM üzerinden yapılıyordu. Dağıtılmış farklı organizasyon ve sunucularda tüm posta kutusu veritabanlarını sorgulamak fazladan ağ trafiği, verimsizlik ve yavaşlık doğuruyordu.

Bunun yerine Exchange 2007 verimliliği artırmak adına bu işemleri daha da esnetmiştir. Yani; sadece almak istediğimiz alanları ve özellikleri filtreleyerek bu sorguyu yapıp, posta kutusu veritabanlarını böylelikle daha verimli kullanabiliyoruz.

Eğer küçük Exchange Server dağıtımı kullanıyorsanız bu işlemler size gereksiz gelebilir, GUI den yapmak isteyebilirsiniz ancak bu şimdilik mümkün değil. Ama şimdilik 🙂 Management Console dan yavaş yavaş bu tür konulara girileceğin haberini verelim.

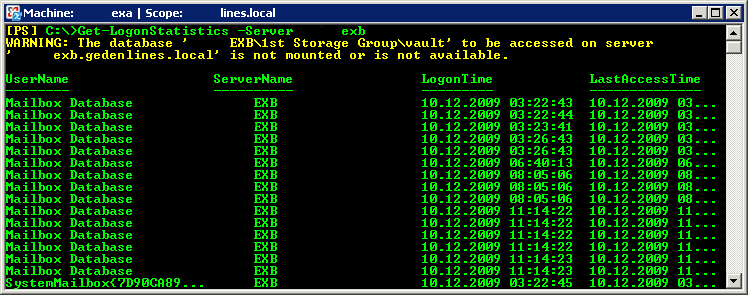

Exchange Server 2007 de Management Shell kullanarak logon istatistiklerine bakmak için aşağıda ki genel komutu kullanıyoruz.

Get-LogonStatistics

Yukarı daki komut satırı aşağıda ki oturum açma ile ilgili bilgiler sağlar;

AdapterSpeed :

ClientIPAddress :

ClientMode :

ClientName :

ClientVersion :

CodePage :

CurrentOpenAttachments :

CurrentOpenFolders :

CurrentOpenMessages :

FolderOperationCount :

FullMailboxDirectoryName :

FullUserDirectoryName :

HostAddress :

LastAccessTime :

Latency :

LocaleID :

LogonTime :

MACAddress :

MessagingOperationCount :

OtherOperationCount :

ProgressOperationCount :

RPCCallsSucceeded :

StreamOperationCount :

TableOperationCount :

TotalOperationCount :

TransferOperationCount :

UserName :

Windows2000Account :

ServerName :

StorageGroupName :

DatabaseName :

Identity :

get-logonstatistics-Database “VeritabanıIsmi” | fl

get-logonstatistics-Server “SunucuIsmi” ya da posta kutusu ismi. ( Tabiki tırnak işaretleri yok )

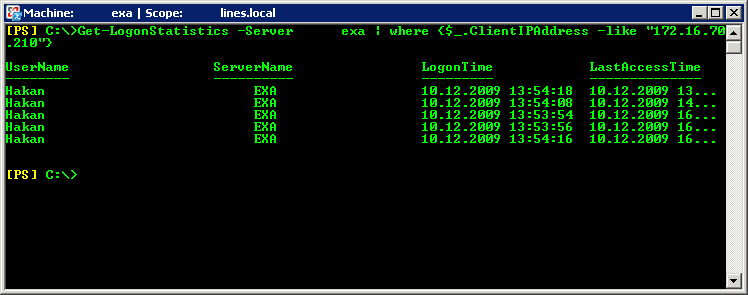

Yada biraz daha filtreleyerek client’ın ip sini girip sadece o client ın oturum açma bilgilerini görebiliriz.

Bunun için altta ki komutu kullanacağız.

Get-LogonStatistics -Server “MyServer” | where {$_.ClientIPAddress -like “172.16.1.77”}

Exchange Server da herhangi konumda bir tex dosyayı oluşturup bilgilerini sorgulamak istediğiniz username leri alt alta girip altta ki komutu kullanırsanız. Exchange Management Shell de yazdığınız user lar ın logon time, lastaccesstime gibi bilgilerine ulaşabilirsiniz.

Get-Content C:\users.txt | Get-MailboxStatistics | Select DisplayName, LastLoggedOnUserAccount

Eğer tüm mailbox ların tüm değerlerle birlikte bir csv dosyasına yazdırmak istiyorsanız aşağıda ki komutu kullanmanız gerekir.

Get-LogonStatistics | Export-Csv logonstats.csv -NoTypeInformation

Ya da sadece belirli filtreden geçirip öyle almak istiyorsanız; Örneğin: Client versiyonu ile; aşağıda ki komutu kullanmanız gerekir. Bu komutu kullandığınızda ilgili mailbox lar outlook 2007 ile açıldığında sayılacaktır.

Get-LogonStatistics | where {$_.ClientVersion -eq “12.0.6423.1000”} | Measure-Object

Powershell komutlarıyla bu işlemleri birçok şekilde esnetmek, filtrelemek mümkün.

Daha fazla bilgi için aşağıda ki Microsoft makalesini okuyabilirsiniz.

http://technet.microsoft.com/en-us/library/bb124415.aspx

Gördüğünüz üzere Exchange 2007 mailbox ları daha verimli kullanabilmek adına bu tür işlemler oldukça esnetilebilir hale getirilmiştir.

No related posts.

Haftanın Klibi

Desem Ki

Desem ki vakitlerden bir Nisan akşamıdır,

Rüzgarların en ferahlatıcısı senden esiyor,

Sende seyrediyorum denizlerin en mavisini,

Ormanların en kuytusunu sende gezmekteyim,

Senden kopardım çiçeklerin en solmazını,

Toprakların en bereketlisini sende sürdüm,

Senden tattım yemişlerin cümlesini.

Desem ki sen benim için,

Hava kadar lazım,

Ekmek kadar mübarek,

Su gibi aziz bir şeysin;

Nimettensin, nimettensin!

Desem ki...

İnan bana sevgilim inan,

Evimde şenliksin, bahçemde bahar;

Ve soframda en eski şarap.

Ben sende yaşıyorum,

Sen bende hüküm sürmektesin.

Bırak ben söyleyeyim güzelliğini,

Rüzgarlarla, nehirlerle, kuşlarla beraber.

Günlerden sonra bir gün,

Şayet sesimi farkedemezsen,

Rüzgarların, nehirlerin, kuşların sesinden,

Bil ki ölmüşüm.

Fakat yine üzülme, müsterih ol;

Kabirde böceklere ezberletirim güzelliğini,

Ve neden sonra

Tekrar duyduğun gün sesimi gökkubbede,

Hatırla ki mahşer günüdür

Ortalığa düşmüşüm seni arıyorum.

Cahit Sıtkı Tarancı

Kategoriler

Hacks – Threatpost

Hacks – Threatpost

- Tentacles of ‘0ktapus’ Threat Group Victimize 130 Firms 29 Ağustos 2022Over 130 companies tangled in sprawling phishing campaign that spoofed a multi-factor authentication system.

- iPhone Users Urged to Update to Patch 2 Zero-Days 19 Ağustos 2022Separate fixes to macOS and iOS patch respective flaws in the kernel and WebKit that can allow threat actors to take over devices and are under attack.

- APT Lazarus Targets Engineers with macOS Malware 17 Ağustos 2022The North Korean APT is using a fake job posting for Coinbase in a cyberespionage campaign targeting users of both Apple and Intel-based systems.

- Black Hat and DEF CON Roundup 15 Ağustos 2022‘Summer Camp’ for hackers features a compromised satellite, a homecoming for hackers and cyberwarfare warnings.

- New Hacker Forum Takes Pro-Ukraine Stance 11 Ağustos 2022A uniquely politically motivated site called DUMPS focuses solely on threat activity directed against Russia and Belarus

- Cisco Confirms Network Breach Via Hacked Employee Google Account 11 Ağustos 2022Networking giant says attackers gained initial access to an employee’s VPN client via a compromised Google account.

Leave a reply